di Riccardo Pizzirani (Sertes)

di Riccardo Pizzirani (Sertes)

La terza parte si concentrerà sul tema dell’impossibilità da parte del privato cittadino che vive nel 2026 di tutelare la riservatezza della propria vita privata dal sempre più pervasivo controllo statale presente in ogni ambito. I metadati riguardanti chi siamo, cosa compriamo, dove ci spostiamo, con chi comunichiamo e cosa diciamo pubblicamente e anche privatamente sono di un valore inestimabile, e per la prima volta nella storia i sistemi informatici centralizzati consentono raccolta e analisi massiva di tutte queste informazioni, catturando il cittadino in una vera e propria ragnatela dalla quale non c’è attualmente alcuna difesa.

Partiamo con l’ennesimo esempio della consueta “anomalia italiana”...

LA SICUREZZA INFORMATICA NELL’ITALIA “SOVRANISTA”

Per descrivere la pietosa situazione della Sicurezza Informatica nel nostro paese, non è necessario costruire teoremi o fare dietrologia: basta riepilogare i fatti certi:

1) La principale privatizzazione autorizzata dall’attuale governo (sedicente sovranista) è stata la cessione all’estero dell’intera dorsale dati in fibra ottica del Gruppo Telecom, nonostante quest’ultima fosse giudicata strategica per la sicurezza nazionale. L’acquirente è il fondo d’investimento KKR, che ha versato 18,8 miliardi di euro, ed è gestito dal capo del gruppo di analisi David Petraeus, Generale dell’esercito statunitense ed ex Direttore della CIA. (Fonte: l’Indipendente )

2) Sempre su decisione dall’attuale governo (sedicente sovranista), la Sicurezza Informatica del belpaese è stata prima appaltata, e poi assegnata, ad Israele; e sono passate completamente sotto traccia le dimissioni di Roberto Baldoni, il direttore dell’Acn (Agenzia Cybersicurezza Nazionale) che aveva creato da zero la prima realtà di cybersecurity del ministero dell’Interno, contribuendo a stenderne la Strategia 2022-2026 in un’ottica evidentemente conservativa, dimissioni avvenute in seguito al primo appalto concesso ad Israele nel marzo 2023. Ed il DDL sulla cybersecurity, approvato in via definita nel giugno 2024, dopo una prima versione che circoscriveva per l’Italia l’utilizzo di tecnologie esclusivamente UE o NATO, ha poi certificato l’utilizzo anche di tecnologie israeliane. Per approfondimenti: LaFionda.org

3) Una recente inchiesta di Report ha svelato come 40.000 personal computer di magistrati italiani erano sotto controllo con il componente Microsoft ECM che permetteva di accedere all’intero contenuto del pc nonché installare ulteriori software, entrambe le cose senza avvisare, chiedere il consenso, o mostrare alcuna attività anomala all’utilizzatore del pc stesso. In una recente intervista, Ranucci di Report ha rivelato che la cosa più peculiare è stata che quando la cosa si è saputa il tool software è stato disattivato, ma poi un tecnico che ha sotto controllo la gestione della dotazione informatica dell’Italia nord-occidentale ha imposto la riattivazione dello stesso menzionando ordini che arrivavano direttamente dalla Presidenza del Consiglio. I dettagli relativi alle intrusioni, a quali e quanti tecnici hanno avuto accesso diretto ai pc dei magistrati, quali e quanti dati sono stati copiati... è coperto da segreto. Link

4) Nel dicembre 2024 la trasmissione Report aveva anche mandato in onda l’audio di una conversazione privata tra l’ex ministro della Cultura Gennaro Sangiuliano e sua moglie, la giornalista Federica Corsini, nel contesto dello scandalo legato alla figura di Maria Rosaria Boccia e ad un cosiddetto “contratto fantasma” con il ministero della Cultura. Questo ha fatto sì che il Garante Privacy irrogasse una multa di 150.000 euro a Report, ma ciò ha fatto emergere il relativo caso di conflitto di interessi che riguarda proprio un membro del Collegio del Garante per la Privacy (Agostino Ghiglia, ex Fratelli d’Italia) che è stato ripreso mentre entra nella sede romana di Fratelli d’Italia proprio il giorno prima che il Garante della Privacy decidesse di comminare una multa a Report. A cascata, questo ha causato un’inchiesta sull’intero Collegio del Garante Privacy, che ha rilevato così tante anomalie nella gestione e nelle spese, che la Procura di Roma ha aperto un’inchiesta penale per l’intero Collegio (comitato direttivo) del Garante Privacy per i reati di Peculato e Corruzione. Fonte

5) Nel 2025 è emerso che il Governo italiano ha attivato un contratto per ottenere uno spyware militare (Graphite di Paragon) che è stato usato per spiare telefoni di giornalisti ed attivisti italiani,tra cui il direttore di Fanpage ed il fondatore dell’ONG Mediterranea Saving Humans. LINK

La situazione è delicatissima in quanto con il software Graphite è possibile anche caricare malware sul cellulare o ancor peggio, caricare foto e documenti, all’insaputa dell’utente. Consiglio fortemente la visione di questo fondamentale video di 2 minuti e 20 secondi, scusandomi anticipatamente per il contesto:

A dispetto di queste inquietanti possibilità, restiamo nei fatti certi: infrastrutture tecnologiche di primaria importanza cedute all’estero; magistrati spiati, giornalisti spiati, attivisti spiati, Garante Privacy sotto inchiesta per corruzione.

E in un contesto del genere, il cittadino comune come può pensare di poter tutelare la propria vita privata?

LA SOCIETA’ DEL CONTROLLO: IL PANOPTICON

Evidentemente la tutela della privacy del comune cittadino non è proprio una priorità, anzi ci sono fortissime indicazioni che l’obiettivo sia proprio l’opposto. Lo rivela candidamente uno dei tanti intoccabili del mondo: Larry Ellison di Oracle: “i cittadini faranno i bravi sapendo di essere spiati costantemente”. LINK

E’ un’idea che viene dal passato, e che finora è potuta essere applicata solo nelle carceri: il Panopticon. Si costruisce un carcere circolare a più anelli uno sopra l’altro, con numerosissime celle dove vivono i carcerati, ed una singola torre centrale all'interno della quale stazionerebbe un numero esiguo di carcerieri. Le celle dei prigionieri, con ampi spazi e grate nella parete interna, sarebbero costantemente visibili dalla torre di guardia, mentre viceversa nessuno dei carcerati potrebbe capire se le guardie lo stanno guardando oppure no. Questa struttura realizza una pesante pressione psicologica perché i carcerati sapendo di poter esser osservati in qualsiasi momento, e terrorizzati dalle punizioni, avrebbero assunto comportamenti disciplinati e mantenuto l'ordine in modo quasi automatico.

![]()

(Il carcere di Santo Stefano di Ventotene)

La Società del Controllo fa quindi due cose: realizza il sogno dei dittatori (il popolo si limita da solo) e ribalta lo Stato di Diritto: non siamo più innocenti fino a prova contraria, ma viceversa lo Stato si arroga il diritto di spiarci costantemente in quanto siamo tutti potenziali criminali.

E’ in fin dei conti il colossale salto di qualità che è stato attivato nel periodo Covid, dove occorreva presentare il certificato di vaccinazione o il tampone recente, perché altrimenti si veniva considerati potenziali untori: non siamo ancora tornati alla normalità pre-covid, semplicemente il trucco si è spostato altrove.

ISRAELE LEADER MONDIALE DI CYBERSICUREZZA

Come ha avuto modo di dire Benjamin Netanyahu all’indomani dell’attacco terroristico compiuto dallo stato ebraico contro il Libano con i cercapersone esplosivi, “se avete un cellulare, avete un po’ di tecnologia israeliana con voi”. In quel caso gli agenti del Mossad aveva infatti costituito un’intera azienda di copertura che si occupava di intercettare i pacchi di cercapersone in transito, installargli cariche esplosive, rimontarli, e poi spedirli ai loro destinatari in Libano nella speranza che la maggior parte di essi finisse realmente in possesso di miliziani di Hezbollah. I numerosi morti (39) e feriti o mutilati (3400) tra comuni civili hanno poi dimostrato che queste esplosioni indiscriminate hanno colpito anche chi si trovava nei pressi per qualsiasi motivo, quando l’SMS di attivazione è stato rilasciato... ma questo è un altro discorso.

SPYWARE IRREMOVIBILIE NEI SAMSUNG GALAXY

Quello che è attinente al tema della sorveglianza è che la strategia di infiltrazione nella filiera produttiva è stato utilizzato anche per tutti i cellulari Samsung Galaxy dell’area “asia occidentale e nord africa”, per i quali si è scoperto uno spyware israeliano, preinstallato e irremovibile, che può installare altre app a sua volta, tracciare i movimenti dell’utente, e rubare tutti i suoi dati compresi i dati biometrici quali l’impronta digitale! LINK

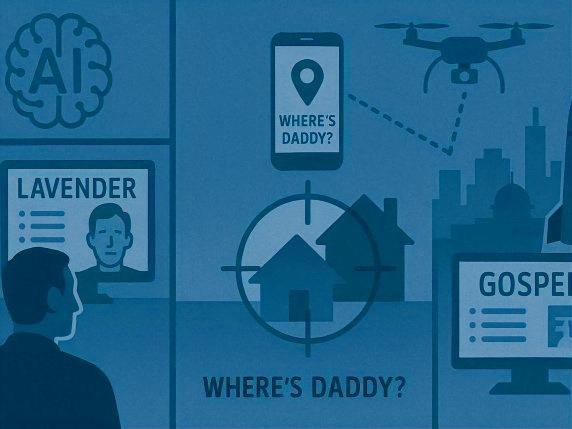

WHERE’S DADDY?

Anche senza accorgimenti aggiuntivi, è possibile fare ingenti danni anche solo con il dato di posizionamento fornito da un cellulare acceso. E’ il caso del sistema Where’s daddy? (“dov’è paparino”) che è un sistema di monitoraggio supportato da IA che identifica potenziali bersagli, li segue negli spostamenti, attende che siano nei pressi delle rispettive famiglie, e poi segnala luce verde per l’eliminazione dell’intero gruppo famigliare con bombe a caduta libera, non particolarmente tecnologiche e quindi non particolarmente costose (questa la giustificazione ufficiale!). Le vittime collaterali risulteranno essere tra le 15 e le 20 per ogni miliziano “di piccola taglia”, e circa 100 per ogni “alto funzionario di Hamas”. LINK

LAVENDER: LE KILL-LIST COMPILATE DA UNA I.A.

Il software Where’s Daddy è comunque parte di un sistema più ampio chiamato Lavender, che utilizza anche le registrazioni audio delle chiamate, i dati dei video e delle foto trasmessi sui sistemi di messaggistica e postati sui social, per ottenere informazioni ancora più accurate: l’intelligenza artificiale Lavender compila poi autonomamente una lista di “terroristi da eliminare” (Kill-List) e la fornisce al Mossad e all’IDF. Le vittime eliminate su indicazione della I.A. si stimano in 37.000 .

Lo scandalo scaturito dopo che l’emittente +972 Magazine ha reso pubblica la sua inchiesta su questi software ha fatto sì che la stessa Microsoft rescindesse i propri contratti con il Mossad, visto che i massicci file audio delle telefonate registrate venivano salvati proprio sui server di Microsoft Azure.

Il report di +972 Magazine

Riepilogo di entrambi i sistemi

SPIONAGGIO PER VOI, MA NON PER NOI

Viceversa, ben consci di tutti i problemi legati alle funzioni dei cellulari, durante il genocidio di Gaza, Israele ha sospeso l’invio massivo dei dati di posizione sia al navigatore Google Maps che al concorrente Waze, per non evidenziare la posizione di basi ed installazioni militari. Anche in questo caso i gestori sono stati zelanti nel collaborare pedissequamente con le richieste del regime che occupa la Palestina. LINK

UNIONE EUROPEA E CHAT CONTROL

Sempre sul tema del doppiopesismo, va ricordata anche la norma Chat Control secondo la quale le autorità dell’Unione Europea acquisiscono il diritto legale di leggere le conversazioni personali di qualsiasi utente che utilizzi software di comunicazione (Whatsapp, Telegram, Signal) potenzialmente applicando il trasferimento dati dal cellulare verso i server ministeriali prima che si inneschi la crittografia di tali software.

La giustificazione di tale spionaggio massivo indiscriminato è la sempreverde lotta alla pedofilia, dove nuovamente lo stratagemma di potere è di considerare ciascun cittadino come potenziale criminale, e solo se si dimostra innocente lo è veramente.

Ed emerge subito il solito problema: se anche questo fosse vero, perché allora non prevedere TOTALE trasparenza? Il testo ufficiale integrale della proposta (COM(2022) 209) specifica che il regolamento non si applica agli “account professionali governativi che utilizzano servizi o parti dei servizi per scopi di sicurezza nazionale, mantenimento dell’ordine o scopi militari.” In altre parole, le comunicazioni usate dalle autorità statali e politiche sono escluse, mentre vengono invece incluse quelle dei cittadini. LINK

Non a caso stiamo parlando della struttura sovranazionale che ha contrattato l’acquisto di miliardi di dosi di vaccino via SMS che tutt’ora non possiamo leggere perché coperti da segreto...

SALT TYPHOON: UK SPIATA DALLA CINA PER 4 ANNI

Il capolavoro dell’autolesionismo arriva dal Regno Unito: il 26 gennaio 2026 il Telegraph ha rivelato che degli hacker cinesi sono penetrati nel cuore di Downing Street, compromettendo le comunicazioni mobili di alti funzionari delle amministrazioni Johnson, Truss e Sunak per ben 4 anni. La storia è stata sepolta a pagina sette, trattata come una curiosità tecnologica. In realtà, si è trattato di un evento che ha messo a repentaglio la solidità dell'alleanza di intelligence occidentale, non perché i telefoni fossero stati hackerati, cosa che accade, ma per come erano stati hackerati: utilizzando proprio la stessa infrastruttura di sorveglianza che i governi occidentali avevano imposto alle proprie agenzie telefoniche. Il Communications Assistance for Law Enforcement Act negli Stati Uniti e l'Investigatory Powers Act nel Regno Unito impongono agli operatori di telecomunicazioni di installare backdoor nelle loro reti per le intercettazioni telefoniche ordinate dal tribunale. Gli hacker statali cinesi hanno trovato quelle backdoor, e le hanno violate.

Il valore dell'intelligence raccolta è quasi impossibile da sopravvalutare: per circa quattro anni, gli operatori collegati all'ufficio di Chengdu del MSS hanno avuto la possibilità di vedere non solo chi chiamavano i funzionari britannici, ma anche chi stava indagando l'FBI, quali agenti cinesi erano sotto sorveglianza, cosa sapevano gli Stati Uniti delle attività di Pechino e quando il controspionaggio si stava avvicinando. Potevano geolocalizzare milioni di persone. Potevano registrare telefonate a piacimento. LINK

Quindi non solo informazioni tempestive e di prima mano, ma una nutrita raccolta di segreti utili per i ricatti. Ad esempio, i succitati SMS di Ursula sui vaccini che noi non possiamo leggerli, in Cina li hanno!

E per chiudere il ragionamento: noi gli hacker esteri li abbiamo invitati direttamente!!

RIEPILOGO

Tutte queste informazioni risultano di stile “nozionistico” perché francamente possiamo farci molto poco per difenderci, e possono quindi lasciare nello sconforto. Il meglio che possiamo fare, tuttavia, è quello di conoscere la vulnerabilità insita nel mondo odierno per quanto riguarda la privacy, tenendo a mente questa piattaforma di conoscenze di base, che nel 2026 emergono sempre più limpidamente, ma che in realtà gli addetti ai lavori conoscevano già da diversi anni prima:

VAULT 7

Quali altre minacce fondamentali sono state rivelate e non sono state interiorizzate dalla popolazione? Tutte quelle rivelate nel leak massivo chiamato Vault7 di Wikileaks del 2017, che ha evidenziato come:

1) La CIA usa malware come arma standard. La CIA disponeva di un arsenale paragonabile a quello di una grande potenza militare digitale: virus, trojan, backdoor e exploit zero-day, usati sistematicamente per operazioni di intelligence. Possiamo quindi dire lo stesso per ciascun principale attore di controspionaggio mondiale, ora che sono trascorsi 10 anni.

2) Ogni dispositivo mobile è compromesso alla nascita. Gli smartphone Android, iPhone, e ogni altra marca principale ha delle backdoor che permettono agli investigatori di leggere i messaggi e la lista dei contatti, attivare microfono e fotocamera, tracciare posizione GPS. Tracciare la posizione del cellulare è invece insito proprio nel funzionamento dei cellulari stessi, ed è una vulnerabilità precedente anche all’introduzione degli smartphone.

3) Ogni sistema operativo è compromesso alla nascita. Ci sono leggi ed accordi secondo le quali i produttori Windows, MacOS ma anche Linux non possono rilasciare i loro sistemi operativi se non concordano di inserire apposite vulnerabilità, rendendole “insicure per default”.

4) Smart TV e altri dispositivi possono essere usati come microfoni. Anche le Smart TV possono essere attivate in modalità silente per intercettare conversazioni private tramite il loro microfono.

5) Le centraline delle auto possono essere hackerate. Quindi è possibile per la CIA fin dal 2017 controllare veicoli moderni per operazioni di sorveglianza e potenzialmente assassinio, attivando frenata assistita, sterzo elettrico, e l’acceleratore drive-by-wire.

Tutta questa serie di argomenti viene accuratamente tenuta al di fuori del dibattito sociale e politico comune, ed invece dovrebbe essere di primaria importanza ottenere leggi, rassicurazioni, e potenziali verifiche su questi strumenti in modo che essi non possano essere utilizzati con piena discrezionalità, e anzi i cittadini consapevoli dovrebbero arrivare ad imporre che le pratiche più nefaste, come nel caso delle vulnerabilità appositamente programmate negli apparati elettronici, siano rese illegali.

FINE DELLA TERZA PARTE

La quarta ed ultima parte si occuperà del tema della censura, e di come è presente ma si manifesta in forma diversa su ciascun Social Network, nonché della trappola delle IA manipolate per fornire risultati consoni solo alle politiche della nazione in cui si trovano.

Il telefonino è l’entrata di qualsiasi troian per seguire ogni mossa.

In una conferenza con il dott. Paolo Sceuza ci raccontava che lui era spiato e se ne accorse perché, in montagna, dove non c’era nessun segnale, il suo telefono si accendeva da solo. Grazie un tecnico era riuscito a pulire il suo telefono. Da allora, lo tiene isolato dentro una fondina con isolante.

grazie per il riepilogo.

Non c'e' molto da commentare, ahime'.

Non sarebbe male avere qualche dritta da un punto di vista tecnico da qualche utente esperto. E' vero che non si puo' ripararsi al 100%, ma qualcosa si puo' fare.

A margine un ricordo: qualche anno fa usci' la notizia che la nomenclatura europea (Merkel in particolare) era spiata dalla CIA.

L' avversario è forte. Non c è alcun dubbio.